行业新闻与博客

Firefox 通过 HTTPS 协议启用更安全的 DNS-这对您意味着

Mozilla 宣布,该浏览器将在“未来几周”内自动为美国用户启用域名系统加密,以提高隐私和安全性

2月25日,Mozilla 宣布开始为其 Firefox Web 浏览器的美国用户实施基于 HTTPS(DoH)的加密 DNS。目标是增加数据隐私并为浏览器用户提供更高的安全性。但是这个项目并不是什么新鲜事物 -它已经进行了两年多了。从那时起,其他浏览器也加入了启用 DoH 的支持。

但是为什么他们现在选择这样做?而且,什么是 HTTPS 上的 DNS,为什么要关心?我们将回答这些问题以及更多问题,包括此次发布对您和您的组织意味着什么。

让我们对其进行哈希处理。

通过 HTTPS 进行 DNS:为什么 Firefox 会加密 DNS 请求

无论您在网上搜索什么内容,无论是在家中,在办公室还是在个人设备上随时随地都可以找到一条虚拟的踪迹,几乎任何知道如何看待和寻找位置的人都可以使用。考虑到这一点,Mozilla 已公开尝试增加在线查询的隐私性。

Firefox 在其公告中重申了保护域名系统的重要性:

因为没有加密,沿途的其他设备也可能会收集(甚至阻止或更改)此数据。DNS 查询被发送到可以监视您的网站浏览历史记录的服务器,而无需通知您或发布有关这些信息的处理策略。”

现在,他们可以选择使用 HTTPS 上的 DNS 或 TLS(DoT)上的 DNS 来执行此操作。HTTPS 代表超文本传输协议安全,而 TLS 代表传输层安全。此处的区别是用于事务的端口类型。例如,基于 HTTPS 的 DNS 使用端口 443(标准 HTTPS 端口),而基于 TLS 的 DNS 使用端口 853。两者都是可行的选择,坦率地说,许多人仍在争论哪种方法必定更好。

但是,看来 Mozilla 已决定采用 DoH 代替 DoT:

选择 DoH 是因为我们相信 DoH 更适合我们现有的成熟浏览器网络堆栈(侧重于 HTTP),并且为将来的协议功能(如 HTTP / DNS 复用和 QUIC)提供了更好的支持。”

因此,这意味着 Mozilla 选择为具有美国 IP 地址的任何 Firefox 用户自动启用 DoH。但是,当我们谈论 DNS 时,我们到底在谈论什么呢?

什么是域名系统及其运作方式

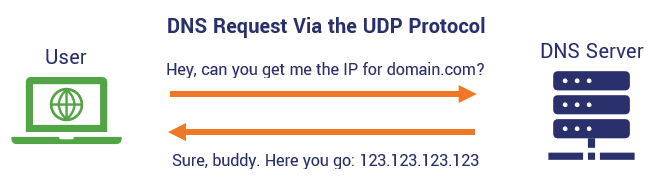

在我们进入基于 HTTPS 的 DNS 的精髓之前,让我们简要回顾一下基于 UDP 的 DNS(用户数据报协议)是什么以及它如何工作(至少在最基本的意义上)。

每当您或您的一名员工打开 Web 客户端(浏览器)并键入特定的网站地址时,它实际上是向 DNS 服务器发出纯文本 DNS 请求,以获取该特定网站的数字 IP 地址。IP 地址由四个单独的数字组成,这些数字的长度最多为三位数(0 到 255 之间),并用句点分隔(例如 123.123.123.123)。响应客户端的 DNS 查询,DNS 服务器获取 IP 地址,然后向客户端发送响应。之后,我们离开 DNS 系统,客户端通过传输控制协议(TCP)和 HTTP 协议连接到 Web 服务器。

传统上,DNS 交互是通过使用端口号53 的用户数据报协议完成的。UDP 和 TCP 都是非安全的 Web 协议,一些缺少 SSL / TLS 加密的不安全网站仍在使用该协议。但这不是安全的交易,这就是原因:

从客户端到服务器的路径并不是那么直接-在请求到达服务器之前,请求还会经过很多其他手,例如 ISP。但是,由于请求本身是纯文本的,因此这意味着,截获该请求的其他任何实体(或消息在传递至服务器的过程中)都可以从本质上读取该请求。

现在,如果您对隐私不屑一顾,那么使用不安全的 UDP 协议就不会打扰您。但是,如果您是重视隐私的人,那么基于 UDP 的 DNS 可能不适合您。这就是通过 HTTPS 进行 DNS 救援的地方。

“基于 HTTPS 的 DNS”与传统 DNS 请求有何不同

简而言之,基于 HTTPS 的 DNS 比传统 DNS 更安全,因为它使用的是安全的加密连接。在 HTTPS 上使用 DNS 意味着您的 ISP 和我们之前提到的其他“手”将无法看到 DNS 查找过程的某些方面,因为它们将被加密。

如您所知,UDP 在“互联网”时代已经存在了很长一段时间-基本上是从 90年代中期开始。但是就网络协议而言,基于 HTTPS 的 DNS 实际上相对较新。国际标准组织互联网工程任务组(IETF)于 2018年10月在其要求注释 8484(RFC 8484)的建议中将 DNS over HTTPS 推荐为标准。它的工作方式与传统的基于 UDP 的 DNS 的工作方式类似-只是通过使用 SSL / TLS 加密将请求路由通过 HTTPS(HTTP 的安全版本)来加密请求来实现。

我和我的同事们一再谈到使用 HTTPS 保护事务中的数据的重要性,以至于我们看起来像蓝精灵,因此在这里我不再赘述。但是我要说的是,Mozilla 的这一举动对于隐私权倡导者来说是一个总体胜利。

Firefox 正在做什么以使 DoH 成为可能

Mozilla 在公告中表示,他们已经与 Cloudflare 合作,成为其主要的“ 可信递归解析器 ”(TRR)。解析器是解析用户的域名查询并发送响应的工具。因此,通过使用 TRR,这意味着 Mozilla 制定了 Cloudflare 作为 TRR 必须满足的有关如何收集和存储数据的策略要求(以及其他方面)。

实质上,Firefox 最近宣布其通过 HTTPS 转向 DNS 的过程将涉及:

使用 HTTPS 上的 DNS 对所有 DNS 查询进行加密,以及

使用 Cloudflare 作为受信任的递归解析器安全地解析 DNS 查询。

因此,通过使美国用户的 DNS 查询使用 HTTPS 而不是 UDP 来通过 Cloudflare 的 DNS 服务器,这意味着域名查询将由受信任的实体解析,并且 DNS 请求本身的某些部分将被加密。

还记得我们前面提到的有关 DNS 请求如何工作的过程吗?每当您的 Web 浏览器发出这些请求之一时,该请求都会经过很多手-但并非所有请求都一定是好手或安全手。这意味着您不知道信息将传递给谁。因此,通过加密 DNS 请求,有助于为 Firefox 用户提供更好的保护。

DNS 通过 HTTPS 的好处

因为基于 HTTPS 的 DNS 本质上使用 Firefox 浏览器为用户加密了网站连接请求,所以它有助于提高组织的安全性,而又不会影响 IT 安全团队监视网站网络流量的能力。

卫生部为用户的查询提供更大的总体隐私

在一般意义上,通过 HTTPS 进行 DNS 查找本质上隐藏了您的浏览历史,不让他人窥视,并防止第三方收集数据。这对于互联网访问受到限制的国家中的用户或访问非政府认可网站的人可能会导致入狱或监禁特别有利。

DoH 减轻了窃听和 MitM 攻击

不喜欢有人窥探并阅读您的纯文本域查询的想法吗?然后,您将很高兴知道 HTTP over DNS 有助于防止可能隐藏在本地网络,公共 Wi-Fi 或什至是 ISP 级别的参与者查看您要连接的站点和共享的任何信息。在连接期间。这有助于最大程度地降低中间人攻击者全盛时期的风险,而这会损害您的个人信息。

DoH 最小化 DNS 欺骗的机会

DNS 欺骗或 DNS 服务器危害(或 DNS 中毒)发生在客户端和 DNS 服务器之间的通信中涉及坏人(或是非受信任的解析器)并更改对网站的伪 IP 的响应时。这会将用户重定向到看似真实的欺诈性网站,将合法链接换成一个骗局。

DNS 通过 HTTPS 的缺点

现在,就像任何技术一样,DoH 并不是完美的。虽然通过窃听和欺骗来减轻网络犯罪很有用,但它也可能使规避某些风险变得更加困难。例如,

您应该了解以下 HTTPS 上 DNS 的潜在缺点:

DoH 默认会绕过本地 DNS 解析器

如果您或您的组织依靠 DNS 来阻止恶意软件或执行特定策略(例如阻止对特定网站的访问),则您可能不喜欢接下来要说的内容。这是因为,启用后,DoH 将自动绕过本地 DNS 解析器。不过,有个好消息。通过单独的浏览器设置或企业策略,可以禁用 DoH。

可信的递归解析器(例如 Cloudflare)将看到您的查询

就像我们说的那样,这并不完美。在谈到 DoH 的好处时,Mozilla 还指出其中的风险之一是将处理请求的 DNS 服务器将能够看到用户的查询。但是有一个陷阱-严格禁止 Cloudflare 和任何其他 DoH 合作伙伴-收集有关这些用户的个人识别信息(PII)。

通过 DoH 进行查询可能会导致响应时间缩短

Firefox 还报告说,通过 HTTPS 的 DNS 进行的查询可能比通过 HTTP 的传统 DNS 进行的查询要慢-但这不是保证。当然,Mozilla 很快说他们自己对该假设的检验表明“ DoH 的影响最小或明显改善了从解析器获得响应并获取网页所需的总时间。”

卫生部将如何影响您和您的组织

此更改对美国 Firefox 用户和企业意味着什么

因此,如果您或您的客户在美国并且使用 Firefox,则默认情况下,此实施会在 Mozilla 推出后默认影响使用 Mozilla 浏览器的所有 Web 个人-仅有几个值得注意的例外:

Firefox 将支持企业配置

Mozilla 在 2019年9月发布的关于基于 HTTPS 的 DNS 的先前公告中表示,默认情况下,他们已在企业配置中禁用 DoH 以遵守 Firefox 中的配置。这意味着只要您设置了策略,浏览器就不会以会影响 DoH 的方式启用 DoH。

Firefox 不会覆盖家长控制

对于非企业用户,也有个好消息。Mozilla 还表示,他们将“尊重用户选择加入家长控制”。这意味着,如果 Firefox 检测到此类设置,它将不理会这些设置,而不会覆盖它们。

但是,如果您不想等待并希望立即在 Firefox 中使用 DoH,则可以通过手动启用它来实现。我们将立即告诉您如何操作。

此更改对美国以外的 Firefox 用户意味着什么

如果您不在美国并且不使用 Firefox,那么在使用浏览器时,这不会自动影响您。但是,如果您在美国境外并且不想被排除在外-或如果您所在的国家 / 地区受到严格的审查,并出于安全考虑而希望对 DNS 查询进行混淆处理-则无需担心。您可以立即在浏览器中手动启用 DoH!

要在 Firefox 中启用 DoH,只需转到选项 > 常规 > 网络设置 >,然后单击那里的设置按钮。到达该位置后,选中该复选框以启用基于 HTTPS 的 DNS。

但是,启用 DoH 的滚动可能并不适合您。如果您想禁用 DoH,可以通过以下方法进行:转到选项 > 常规 > 网络设置,然后取消选择 DoH。

真的就是这么简单!

最后总结

目前,有关数据隐私和网站安全性的变化很多。过去几年中,数据隐私法(例如 GDPR,CCPA,纽约州的 SHIELD 法案等)已经陆续出台,我们最近告诉您苹果将如何不再信任使用具有一年以上有效期的 SSL / TLS 证书的网站。Mozilla 的此举似乎与所有这些更改保持一致,以提高隐私和安全性。

本文由机器译制

最近新闻

2023年02月16日

2021年11月25日

2021年10月11日

2021年09月07日

2021年08月03日

2020年12月01日

2020年12月01日

2020年12月01日