行业新闻与博客

强制 HTTPS 的新.Gov 域:将从 9月1日开始启用 HSTS 预加载

强制 HTTPS 的新.Gov 域:将从 9月1日开始启用 HSTS 预加载

为了使美国联邦,州和县的所有网站更加安全,美国总务管理局的 DotGov 计划宣布,将从今年秋天开始将新的政府域添加到 HSTS 预载列表中,这是朝着最终全面迁移的更大举措的一部分.gov 迁移到 HTTPS

什么东西庞大,肿胀,变化缓慢?

如果您的答案是“美国政府”,那么您是正确的。我之所以这样说是因为现在是 2020年,我们仍在观察政府(慢慢地)向其网站添加 SSL / TLS 证书以确保安全连接。即使在奥巴马政府于 2015年发布行政命令(M-15-13)之后,他们也不得不这样做。

赫克,我的前任帕特里克·诺厄(Patrick Nohe)甚至发起了白宫请愿书,迫使总务管理局(GSA)将.gov TLD 添加到全球浏览器 HSTS 预载列表中(尽管投票得不到足够的支持,很可能是因为足够多的人了解他正在努力实现的重要性)。

不用说,向 HTTPS 的迁移比我们希望的要慢得多。但是,我们很高兴分享一些好消息:DotGov 计划宣布了他们打算从 2020年9月1日开始将新的.gov 域添加到 HSTS 预加载列表中。这意味着他们正在表现出对服务的承诺。 (最终)通过安全的 HTTPS 协议访问其所有网站。

那么,HSTS 预加载对政府网站用户和整个网站安全意味着什么?这对 HTTP 的未来意味着什么?

什么是 HSTS 预加载?为什么对最终用户意味着更高的安全性?

简而言之,HSTS(也称为 HTTP 严格传输安全性)是一项网络安全策略,可强制浏览器仅与相关网站建立安全的 HTTPS(超文本传输协议安全)连接。即使用户输入“ http://”,浏览器也将忽略它并使用“ https://”。

太好了吧?这意味着它将迫使浏览器无论如何都使用更安全的连接。 但是,HSTS 有一个小警告:它使用标头来传达严格的传输安全性参数。这意味着您需要在浏览器知道将来始终通过 HTTPS 连接到网站之前下载标头。

因为该策略是通过这种方式进行通信的,所以这意味着有一个很小的机会窗口(在浏览器下载标题之前),在第一次连接期间,黑客可能会入侵其中。尽管这是一个非常狭窄的攻击媒介,并且使用正确的工具,但一个坏人可以消除 SSL 加密连接,并最终窃取数据或诱骗用户。

但是,这是 HSTS 预加载节省了一天的地方。HSTS 预加载列表是一组网站,这些网站被硬编码到浏览器中,以采用严格的传输安全性。这意味着当某人首次连接到 HSTS 预载列表上的网站时,浏览器已经知道它必须仅使用 HTTPS 连接进行连接,从而为黑客消除了很小的机会。

因此,通过将政府网站添加到 HSTS 预加载列表中,这意味着使用该列表的所有浏览器将已经知道它们只能使用 HTTPS 进行连接。(因此,之所以称其为“ HSTS 预加载”,是因为您要使用这些特定域预加载列表。)

HSTS 预加载的另一个额外好处是,用户将体验到更快的页面加载速度,因为浏览器不再需要服务器从 HTTP 重定向到 HTTPS。如果您问我,这听起来真是双赢。

不使用 HTTPS 如何在 Internet 上进行数据传输

但是,为什么真的需要预装 HSTS 并通常使用 HTTPS?让我们花点时间快速回顾一下不使用 HTTPS 的网站如何通过 Internet 传输数据。

双方之间通过互联网发送的任何信息(例如,最终用户的 Web 浏览器和所连接的网站)均以纯文本格式发送。这意味着使用 HTTP 发送的任何数据都可以被任何人截取和读取 -您的爱管闲的邻居 Tim,您的雇主,政府机构或一个随机的(可能是恶意的)黑客。

这不仅是一个很大的隐私问题,而且还是一个安全问题,可能导致身份盗用和其他类型的网络犯罪。

HTTPS 保护传输中的数据

简而言之,HTTPS 是通过传输层安全性建立的连接,它是加密和数字签名的组合。这种类型的连接可以加密双方之间的通信通道,以确保数据传输的安全性。

根据 DotGov 网站:

“ HTTPS 是对网站和 Web 用户的关键保护。它在连接到网络时提供安全性和隐私性,并向政府保证他们发布的内容是交付给用户的。在过去的几年中,HTTPS 已成为网络上的默认连接类型。”

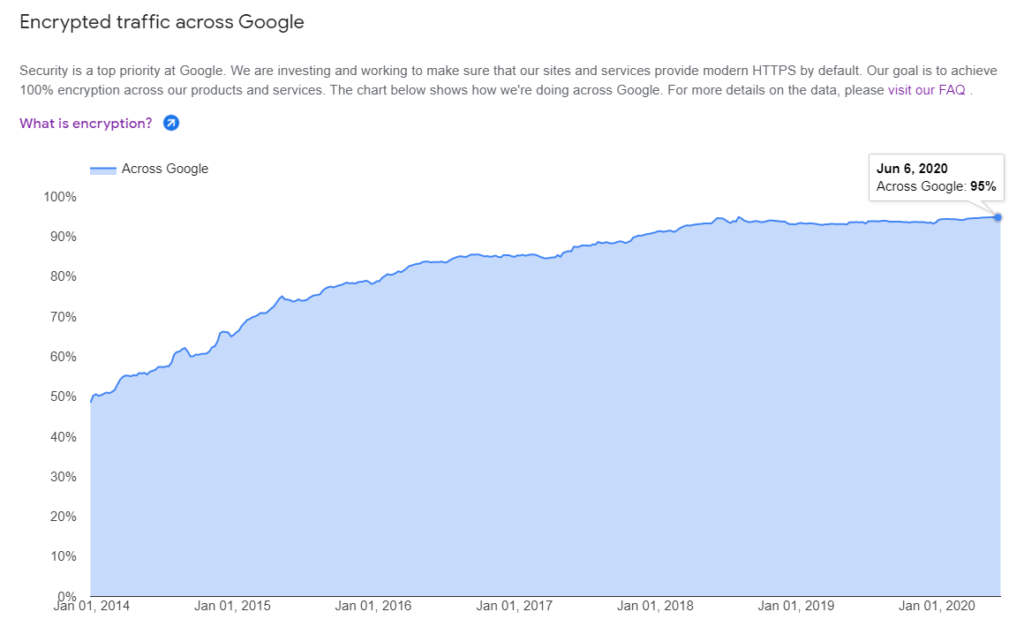

Google 的最新透明度报告数据(截至 2020年6月13日)显示 95%的用户通过 HTTPS 连接:

这很棒– 95%的用户是绝大多数。但这还不是网站用户所需要的水平。对于真正安全的互联网,此数字应为全额 100%。但是,嘿,我们知道罗马不是一天建成的。考虑到互联网最初是为政府使用而建立的(供科学家和研究人员共享数据),而不是出于个人用途或商业用途而建立的,因此它发展到今天,这是可以理解的,为什么这些变化需要时间。

需要特别注意的是,尽管 HTTPS 仅保证两方或系统之间连接的完整性,但不能保证个人连接的系统或网站是合法的。因此,您可以安全地连接到网站,但是 HTTPS 不能确保它是真实的网站。这是“安全的”,并成为“安全”之间的区别-这也是其中假冒 / 钓鱼网站能真正毁掉你的一天。

SSL / TLS 证书在何处发挥作用以实现网站安全

如果您要连接到黑客的设备而不是合法的服务器,则在网站上使用加密不会带来任何好处。但是,有一个解决方案:在 Web 服务器上安装最少的组织验证(OV)SSL / TLS 证书。通过在您的网站上使用 OV(或扩展验证)SSL / TLS 证书,您可以确保通过以下方式确保用户和网站之间传输的所有数据的安全:

向客户端验证 Web 服务器。这使客户能够验证他们实际上是在与合法方建立连接,因为拥有该方的站点和组织已由受信任的第三方(证书颁发机构 [CA])验证。

使用加密密钥来保护通道。它通过安全的连接传输数据的方式,因此对于任何非预期的参与方来说都是胡言乱语,因此,通道外的任何人都无法解密和读取其中传输的数据,因为他们没有密钥。

使用 SSL / TLS 证书来促进 HTTPS 连接有助于保护用户免受窃听和中间人(MitM)攻击。但是,OV / EV SSL 通过添加身份验证来进一步提高安全性,该身份验证可验证网站所属组织,政府或企业的身份。

30,000 英尺的视角:向 HTTPS(通过 HSTS 预加载)的转变意味着什么

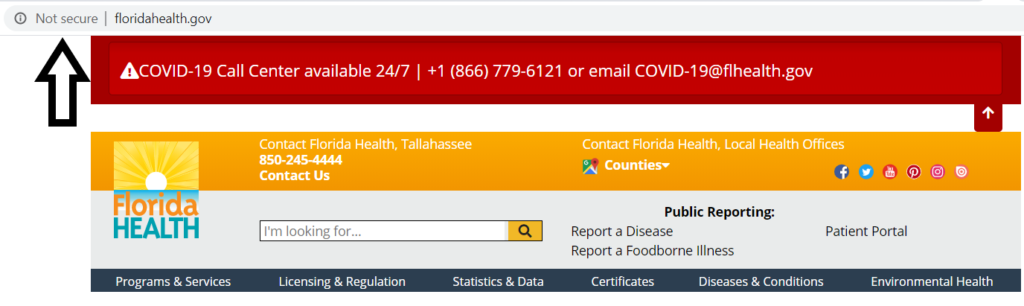

对于初学者来说,通过 HSTS 预加载向 HTTPS 大规模迁移显然是一种很好的安全措施。但是,它并不完美,仍然意味着我们还有很长的路要走。尽管 Google 几年前几乎已强制 HTTPS 强制网站排名,但并非所有政府网站都已迁移到 HTTPS。例如,佛罗里达卫生部的网站通过不安全的 HTTP 连接加载:

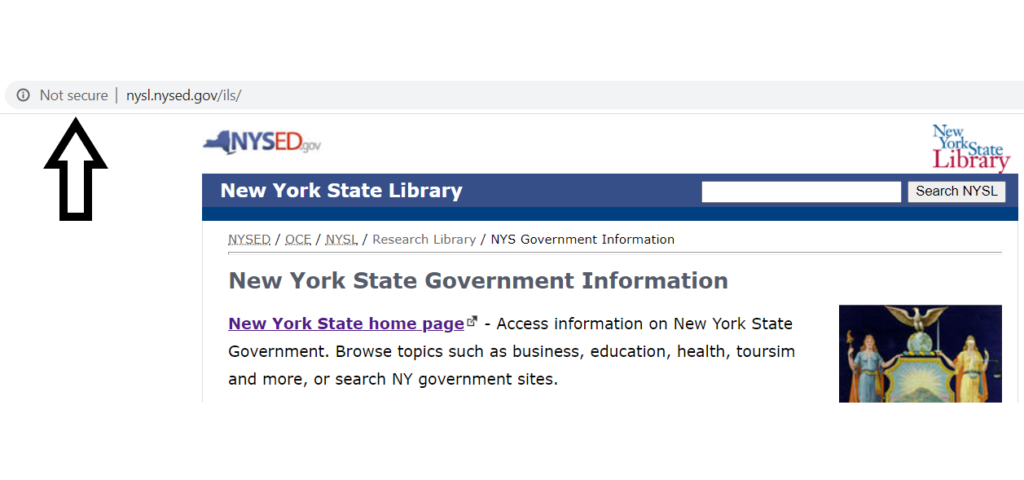

关于纽约州立图书馆网站也可以这样说:

当然,仍有许多其他政府站点不使用 HTTPS。不过,这里有一线希望是,自 2017年5月以来,任何新的联邦行政部门.gov 域都已 自动添加 到 HSTS 预加载列表中。此外,自 2018年8月以来,他们还允许其他新注册的.gov 域选择加入此保护。

现在,为什么他们不只是将其强制用于所有 .gov 域,而不是将其保留作为选择加入?你必须问他们。但至少此举仍是朝正确方向迈出的一步。

当然,这种 HSTS 预加载计划并非没有困难。在 DotGov 计划的报告“默认情况下使.gov 更加安全”中,他们承认,尽管 HSTS 的预加载过程本身很容易,但要让所有人都知道该更改将带来的影响将是一项艰巨的任务:

“请注意,我们宣布打算预加载 TLD,但 今天并未实际预加载。如果这样做,用户将无法访问一些不提供 HTTPS 的政府网站,并且我们不想对服务的增强产生负面影响!实际上,预加载是一个简单的步骤,但是要达到目标,则需要联邦,州,地方和部落政府组织之间的共同努力,这些组织使用共同的资源,但在该领域通常并不在一起工作。

通过共同努力,我们可以在几年内预加载.gov。”

关于将所有政府域添加到 HSTS 预加载列表的最终想法

这里的担心是,即使 95%的流量使用 HTTPS 连接到网站,这也意味着仍有 5%的流量不是。即使您仅将其范围缩小到连接到政府域的流量,如果处理不当,仍然会有很多人和可能丢失的连接。

好的,这是个坏消息-但是有个好消息。首先,这意味着如果他们愿意花时间,他们将(希望)做对了。(好吧,我知道这里有一个关于政府效率的明显提法,但让我们保持文明。)基本上,他们已经宣布打算将所有将来的.gov 网站添加到 HSTS 预载列表中。因此,该日期之后的所有未来站点都只需设置为 HTTPS。

其次,通过 HSTS 预加载向 HTTPS 的转变意味着不安全的 HTTP 协议现在已经接近其(不可避免的)灭亡的一步。DotGov 计划的这一举动是为了确保政府网站的用户将来只能通过安全连接进行连接,这实质上是在 HTTP 棺材中砸了一个大钉子。

总而言之,我们很高兴看到 DotGov 计划已通过 HSTS 预加载对提高网站安全性做出了公众承诺。坦白说,早就应该这样做了。但是,山姆大叔通过预先声明这不会是一个捷径,很快就对计划的进展进行了对冲。因此,我们应该为未来的发展做好准备。

本文由机器译制

最近新闻

2023年02月16日

2021年11月25日

2021年10月11日

2021年09月07日

2021年08月03日

2020年12月01日

2020年12月01日

2020年12月01日